Si llevas ya un tiempo en GNU/Linux, seguro que el eterno dilema sobre si es o no necesario instalar un antivirus ya te sonará viejo. Y, si no, en este post que te enlazo tienes un artículo en el que doy varias situaciones en los que puede ser conveniente utilizar un antivirus en GNU/Linux.

En cuanto al post que nos ocupa, la idea es que sirva a modo de tutorial exhaustivo de ClamAV, probablemente el antivirus para Linux mas popular desde hace ya un buen tiempo. La guía es aplicable a la gran mayoría de distribuciones, léase Debian, Ubuntu, Linux Mint, Open Suse, Fedora, etc. Antes de entrar en materia, pongámonos en contexto…

Tabla de Contenidos:

- ¿Hay virus y malware en Linux?

- Como instalar ClamAV en tu distribución GNU/Linux

- Actualiza la base de datos de firmas

- Escanea manualmente tu sistema

- Como escanear una unidad externa, partición, pendrive, etc.

- Eliminar las amenazas detectadas

- Comprobar el demonio de actualizaciones de firmas Freshclam

- Como instalar y ejecutar el demomio Clamd

- Si eres de interfaz gráfica, echa un ojo a ClamTK

¿Hay Virus y Malware en Linux?

Antes de nada, conviene aclarar que ningún sistema es inmune a virus y malware en general, y como muestra, en Security By Default tienes un ejemplo claro de malware para Linux. Existir, existe. Y esto, poniendo el foco específicamente en GNU/Linux, sin entrar a considerar el caso de Android.

Sin dejar de tener esto presente, personalmente considero (aunque puedo estar equivocado) que la base de la seguridad en Linux hay que ir a buscarla, primeramente, en los siguientes puntos:

- Mantener las actualizaciones al día.

- Instalar software desde los repositorios oficiales.

- Habilitar y configurar correctamente el cortafuegos del Kernel.

- Configurar correctamente tu navegador web.

- Ser cuidadoso con los permisos que das a archivos y directorios.

Aun así, nunca está demás contar con una barrera de protección extra, y hay casos en los que si puede ser muy útil disponer de un antivirus en Linux.

Sin ir mucho más lejos, puede venir bien para analizar discos duros externos o memorias USB, escanear otras particiones con Windows, y ya por no hablar si ejecutas un servidor de correo o un servidor web, entre otros casos que seguro se me olvidan.

Y aquí es donde entra en juego ClamAV, un software antivirus de código abierto, multiplataforma, y que es muy popular en entornos Unix y Linux, sobretodo en servidores.

Así que, con todo esto, veamos como instalarlo y ejecutarlo en nuestra distribución GNU/Linux, tanto para analizar el propio sistema, como discos o unidades externas.

Conviene aclarar que ClamAV está centrado principalmente en los virus, por lo que a la hora de detectar, por ejemplo, rootkits y otros tipos de malware no estaría de más contar con alguna utilidad orientada en este sentido. En este post tienes una guía donde verás como utilizar Chkrootkit y Rkhunter para escanear tu sistema en busca de rootkits.

Antes de empezar, debes tener en cuenta que ClamAV es un software pensado para utilizarse desde la línea de comandos, por lo que es importante que tengas cierta soltura en el uso de la consola. Si bien existe una versión de ClamAV con interfaz gráfica (al final de este mismo post puedes leer más sobre ello), en esta guía me he centrado en su uso a través de la consola.

Como Instalar ClamAV en tu Distribución GNU/Linux

Instalarlo no tiene ningún secreto, puesto que se encuentra en los repositorios oficiales de la mayoría de distribuciones. A continuación te dejo las instrucciones para diferentes casos. Como verás, necesitarás privilegios de root para instalarlo.

En Ubuntu y derivados como Xubuntu, Lubuntu o Linux Mint, entre otros muchos, esta es la sentencia:

sudo apt install clamavPara instalar ClamAV en Debian debes hacerlo como usuario Root y puedes utilizar apt-get o aptitude indistintamente:

su

aptitude install clamavSi utilizas Fedora, o alguna otra distribución derivada de Red Hat, puedes hacerlo con yum:

su

yum install clamavY en lo que respecta a Arch Linux, la sentencia es la que sigue:

su

pacman -S clamavCon esto instalarás ClamAV pero en su versión más ‘core’, es decir para utilizarla a través de la linea de comandos.

Su uso es muy sencillo, pero si aun así prefieres instalar la versión con interfaz gráfica, deberás instalar, además, otro paquete llamado ClamTK, que verás más adelante en el post.

La versión que se ofrece en los repositorios es la que es dependiendo de la distro GNU/Linux, pero quieres optar por la versión más reciente, puedes descargarla fácilmente desde su web oficial.

- Web oficial del proyecto ClamAV: www.clamav.net

Actualiza la Base de Datos de Firmas

Una vez instalado en nuestro sistema, lo primero que deberías hacer es actualizar la BBDD de firmas de virus de ClamAV. Para ello, deberás igualmente poseer permisos de superususario.

Normalmente, el paquete freshclam se instala como dependencia con la instalación del paquete principal, pero en caso de que no sea así, puedes instalarlo manualmente con este sencillo comando:

Para instalar el paquete freshclam en Ubuntu y derivados:

sudo apt install clamav-freshclamCon esto ya podemos pasar a comprobar si existen actualizaciones en la base de datos de firmas de virus. Hacerlo es tan sencillo como abrir una terminal y teclear:

sudo freshclamEsto hará básicamente un check rápido de la base de datos y mirará si todas las firmas están actualizadas. En caso de que no lo estén, las actualizará.

Si obtienes un error al intentar actualizar el programa, es posible que sea porqué el demonio de actualizaciones freshclam no está habilitado.

Normalmente debería venir habilitado por defecto, pero en caso de no ser así, sigue estas líneas porqué más adelante tienes explicado como comprobar si está habilitado en segundo plano, y en caso contrario, habilitarlo manualmente.

Escanea Manualmente tu Sistema

La sintaxis de ClamAV a la hora de hacer análisis manuales es muy sencilla, pero es verdad que a medida que vayas conociendo sus opciones verás que puedes llegar a construir comandos bastante largos. En general la sintaxis suele ser:

clamscan -[parámetros] [ruta de carpeta]Antes de nada, es importante tener en cuenta que en GNU/Linux, un usuario estándar generalmente solo tiene permisos de escritura sobre su directorio personal. Es por ello que, en caso de infección, de entrada el primer lugar que habría que comprobar es tu home. Para escanear tu directorio personal de manera recursiva, es decir, pasando archivo por archivo, puedes utilizar este comando:

sudo clamscan -r /homeCon la opción ‘-r’, lo que le indicamos a ClamAV es que haga un análisis recursivo, es decir, pasando por todos los subdirectorios.

Una vez analizado tu directorio personal, vamos a hacer lo mismo pero extendido a todo el sistema. Para hacer un escaneo profundo de todo tu sistema, puedes utilizar el siguiente comando:

sudo clamscan -r /Con ‘/’, lo que le indicamos a ClamAV es que haga un análisis de todo el sistema, ya que ‘/’ representa la raíz del sistema. Esto significa que el análisis recorrerá todos los directorios del sistema.

En caso de que te haya detectado uno o más archivos infectados, para evitar tener que buscarlos entre todos los archivos escaneados, puedes repetir el análisis pero indicando que se muestren por pantalla solo los archivos infectados.

sudo clamscan -r -i /homeCon esto estaremos haciendo un análisis recursivo de nuestra carpeta /home, y se irán mostrarán por pantalla solamente las infecciones.

Otra interesante opción es la que te permite indicar a ClamAV que haga sonar un pitido cada vez que detecte un archivo infectado durante el escaneo.

sudo clamscan -r --bell /homeTambién tienes la posibilidad de guardar un reporte del análisis en un archivo aparte que se creará en tu directorio personal.

sudo clamscan -r /home -l archivo.txtCon esto comando estarás realizando un escaneo recursivo de tu carpeta /home, y al finalizar se creará un reporte completo en el fichero archivo.txt.

Si quieres conocer más opciones de escaneo, puedes imprimir la pantalla de ayuda en la terminal mediante este comando:

clamscan --helpComo Escanear una Partición o una Unidad de Disco Externa

Para analizar un disco duro externo, un Pendrive, u otra partición dentro del mismo disco duro (por ejemplo, si dispones de arranque dual entre Windows y Linux), lo único que tendremos que cambiar es el parámetro final de la ruta.

Para comprobar la ruta, o el nombre de identificador de un volumen en concreto, puedes ayudarte de este comando:

sudo fdisk -lEsto te mostrará el la ruta con el nombre de identificador de cada volumen. Las diferentes particiones del disco interno se identifican como sda o hdb, mientras que los discos externos conectados por USB son los sdb.

Estas rutas serán las que deberás indicarle a ClamAV para especificar en que volumen de disco quieres que haga el análisis.

Conociendo esto, ya puedes ejecutar ClamAV en cualquier volumen de disco, y utilizando cualquiera de las opciones de escaneo que ya hemos visto antes. Aquí tienes algunos ejemplos:

Para hacer un escaneo en la partición que sale identificada como sda2, y que en mi caso ejecuta Windows 10, puedo utilizar:

sudo clamscan -r /media/sda2Para hacer un análisis completo del Pendrive que en mi caso tengo identificado como sdb1:

sudo clamscan -r /media/sdb1Eliminar las Amenazas Detectadas

Si se ha detectado algún archivo infectado durante el análisis, queda el importante paso de removerlo. Antes de hacer esto es importante haber hecho primero un escaneo normal sin eliminar nada, para estar realmente seguro de lo que vas a eliminar.

Una vez estás seguro de que se puede eliminar el archivo, con ClamAV puedes remover automáticamente todos los virus detectado en un escaneo con simplemente añadir la opción remove entre los parámetros de escaneo. Aquí tienes un par de ejemplos

Escanear el directorio /home de modo recursivo, y eliminar los ficheros infectados al momento (sin previa notificación).

sudo clamscan -r --remove /homeY ya puestos, podemos hacer que durante el escaneo se vayan mostrando solo los archivos infectados. Para ello añadimos el parámetro -i, como habrás visto más arriba:

sudo clamscan -r -i --remove /homeEscanear la partición de Windows 10, que en este caso corresponde al identificador sda2, y eliminar todos los archivos detectados:

sudo clamscan -r --remove /media/sda2Comprobar el Demonio de Actualizaciones de Firmas freshclam

Para comprobar el estado del demonio de actualizaciones freshclam, que en Ubuntu y Debian ya se instala directamente con el paquete principal, puedes utilizar el siguiente comando.

/etc/init.d/clamav-freshclam statusEn caso de estar habilitado, deberás visualizar un output como este:

* freshclam is runningEn caso de que te muestre que no está activo, puedes habilitarlos fácilmente con estos comandos:

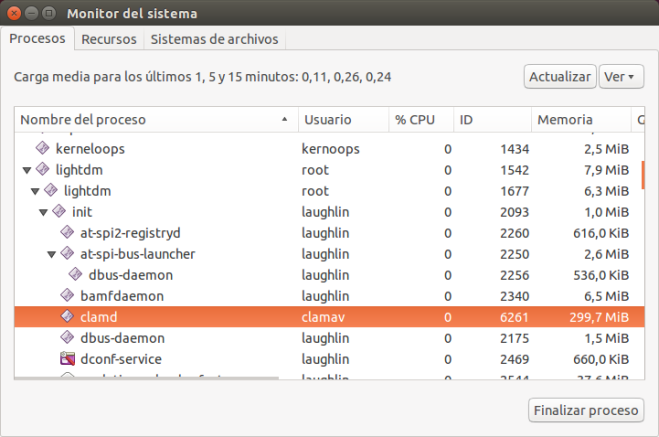

/etc/init.d/clamav-freshclam startOtra forma fácil de comprobar que freshclam está habilitado es abrir el monitor de tareas y buscar el proceso en segundo plano, que se debería denominar freshclam.

Además podrás comprobar como existe un usuario denominado clamav, que realmente es el propietario del proceso.

Instalar y Ejecutar el Demonio Clamd

Otra opción que tienes es la de instalar el demonio clamd para ejecutar ClamAV como proceso en segundo plano. Básicamente lo que hace es cargarse en segundo plano al crear un usuario propio en el sistema denominado clamav, lo que permite acelerar en gran medida los tiempos de escaneo y reducir el uso de la CPU.

Créditos imagen | Clamav.net

En el caso de Ubuntu y Debian, como he mencionado antes, este usuario ya se ha creado con la instalación inicial, ya que vienen con el demonio de actualizaciones freshclam.

ClamAV Daemon puede venir muy bien a la hora de escanear grandes cantidades de archivos, como por ejemplo en un servidor de correo, pero es algo que a nivel de usuario no utilizaría, ya que tampoco le he encontrado más utilidad.

En caso de que optes por ello, el primer paso es instalar un paquete complementario llamado clamav-daemon, algo que podemos hacer nuevamente desde la misma terminal. En el caso de estar en Ubuntu, Debian y derivados:

sudo apt-get install clamav-daemonEn este caso, el paquete clamav-daemon ya se encarga de crear los archivos de configuración y habilitar los demonios clamd y freshclam por nosotros, por lo que en teoría no necesitaremos hacer nada mas.

Una vez instalado clamav-daemon, puedes comprobar si efectivamente lo tienes ejecutando en segundo plano pasando esta sentencia en la linea de comandos. Para ello, necesitas ser también adquirir privilegios de root. Comprobar el estado del demonio clamd:

sudo su

/etc/init.d/clamav-daemon statusSi efectivamente está habilitado, te debería salir un output como el siguiente:

* clamd is runningEn caso de que te muestre que no está activo, puedes habilitarlos fácilmente con este comandos:

/etc/init.d/clamav-daemon start

* Starting ClamAV daemon clamd

/usr/sbin/clamd already runningOtra forma fácil de comprobar que el demonio está habilitado es abrir el monitor de tareas y buscar el proceso en segundo plano, que se debería denominar clamd.

Como puedes comprobar, al igual que en el caso de freshclam, el proceso pertenece al usuario clamav.

Ten en cuenta que en teoría el usuario creado por ClamAV no tiene permisos para acceder a tus archivos. Para ello, deberías añadirlo dentro del grupo de usuarios que tengan permisos para acceder a los archivos que quieras escanear.

Una vez tengamos los permisos, para hacer análisis utilizando el módulo de ClamAV Daemon, podemos utilizar los mismos comandos pero sustituyendo el término clamscan por clamdscan. A modo de ejemplo, este sería el comando para escanear la carpeta /home entera, en modo recursivo:

sudo clamdscan -r /homeSi Prefieres la Versión con Interfaz Gráfica, Instala ClamTK

Aunque te recomiendo mil veces antes utilizarlo desde la terminal, si te sientes más cómodo moviéndote a través de interfaz gráfica, ClamAV también se puede ejecutar desde una interfaz GTK muy simple que se denomina ClamTK, aunque personalmente la he encontrado extremadamente limitada en opciones y algo poco pulida.

Para ello, necesitamos instalar en nuestro sistema el paquete clamtk. El paquete se encuentra por defecto en los repositorios oficiales de Ubuntu, Debian, y generalmente en la mayoría de distros más conocidas. En Ubuntu puedes instalarlo con un simple apt-get install o apt install

sudo apt-get install clamtkUna vez instalado ClamTK, puedes abrirlo desde el mismo Dash de Ubuntu tecleando por su nombre, o accediendo en el menú ‘Actividades’ en GNOME, dependiendo de la distro que utilices.

Al abrir la aplicación, verás tu mismo que la interfaz es excesivamente simplista, y las opciones que ofrece se limitan a arrastrar un archivo o carpeta para escanearlo, consultar el historial, o modificar las preferencias.

Por esto, considero mucho más interesante y útil utilizar ClamAV desde la terminal, ya que permite muchísimo más juego, a la vez que está más depurado y es mucho más transparente al usuario.

Para Terminar

Ya por terminar, si has llegado hasta este punto, espero que realmente hayas encontrado utilidad en la guía, y que hayas podido seguir los pasos correctamente. Si ya conoces ClamAV y quieres compartir más opciones de escaneo, me encantará leerte en los comentarios debajo.

Por otro lado, si te ha parecido útil esta guía y crees que puede ayudar a más gente, no dudes en darle difusión por tus redes sociales. Un saludo y hasta la próxima!

Vengo del 2020, y aún sigue siendo abslutamente pertinente esta entrada.

Gracias!

Me gustaMe gusta

Muchas gracias por compartir conocimiento, me resulto muy útil.

Slds,

N

Me gustaMe gusta

En teoría clamd debería reducir el uso de recursos, pero me está consumiendo más de 738 MB de RAM. Es cierto que el consumo de CPU se mantiene a 0, pero mi sistema no puede aguantar ese consumo tan elevado. ¿Hay alguna forma de reducirlo?

Me gustaMe gusta

Hola Kevin! Perdona la tardanza en responder.

Por lo que tengo entendido, lo que hace el demonio clamd es justamente permitir que ClamAV responda más rápido, por ejemplo, a al hora de realizar un análisis. Esto, sin embargo, es a costa de un mayor consumo de RAM, puesto que no deja de ser un servicio que se mantiene en segundo plano. Es por eso que en aplicaciones que no se utilizan muy a menudo, o que no tienen necesidad de mantenerse en segundo plano, hay que valorar muy bien si realmente vale la pena.

En el caso de ClamAV, cuando probé en su momento de utilizar el demonio clamd creo que el consumo estaba entorno a los 200 o 300 MB, pero lo acabo de probar ahora con una instalación nueva de Ubuntu 18.04 y ciertamente el consumo está entorno a los 700 MB, lo que me parece un consumo bastante excesivo, por lo menos en un PC con poca memoria RAM (con 8 GB puede que no se note demasiado, pero si dispones de 4 GB o menos la cosa ya cambia).

No creo que haya manera de reducir este consumo. En este caso yo no veo que valga la pena utilizar clamd, más teniendo en cuenta que ClamAV no es un antivirus que no te protege en tiempo real, sino que sirve únicamente para escaneos manuales.

Me gustaMe gusta

Exacto. Tengo sólo 4 GB de RAM (Bueno, 3.8 utilizables), y el sistema se me ponía súper lento. No sabía identificar qué era, hasta que abrí el monitor del sistema y ví que clamd estaba consumiendo demasiado. Es por ello que decidí desinstalarlo y quedarme únicamente con ClamAV. Gracias por la recomendación.

Me gustaMe gusta

Hola. Gracias por tu enorme aporte, es muy interesante.

En mi caso manejo un servidor linux por ssh y me ha servidor tu articulo.

Una consulta, el Demonio que está ejecutando en segundo plano en el servidor linux, una de sus funciones es eliminar automáticamente cualquier virus que encuentre?.

Gracias de ante mano por tu respuesta.

Me gustaMe gusta

Muy bien, solucioné mi problema, que hacía que la cpu estaba consumiendo mucha energía y muy ocupada en otros procesos. Finalmente puse estos archivos (office) en cuarentena y fin del problema.

Saludos y muchas gracias

Me gustaMe gusta

Gracias a ti por el comment gastonadonay!

Me gustaMe gusta

Muchisimas gracias por el aporte. excelente la data. muy didactico y completo. Te cuento, tengo instalado en mi pc Windows 7 y Huayra (S.O. de arranque por defecto) y al realizar un escaneo en la particion Win me informo que los drivers de sonido, red y/o graficos estan infectados…porque podra ser que los tome como falso positivo?

Me gustaLe gusta a 1 persona

De nada Mario, gracias a ti por el comment!

Es raro que te detecte los drivers como infectados. Lo que podrías hacer es lo siguiente:

En Windows, instalar las versiones Free (sin protección en tiempo real) de Malwarebytes Anti-Malware y Superantispyware.

Una vez instalados y actualizadas las definiciones de virus, iniciar en modo a prueba de fallos, y hacer un escaneo completo con ambos.

Normalmente, si en modo a prueba de fallos ambos no te han detectado nada, yo me inclinaria más a pensar que la detección de ClamAV ha sido un falso positivo.

Otra cosa que podrías hacer, para descartar, es hacer un escaneo de la partición de Windows iniciando desde un LiveCD con la ultima versión de Ubuntu (u otro distro).

Para cualquier cosa ya me comentas:)

Me gustaMe gusta

More antivirus signatures for Clamav at https://www.securiteinfo.com/services/improve-detection-rate-of-zero-day-malwares-for-clamav.shtml

Me gustaLe gusta a 1 persona

muy interesante y completo , te agradesco , aparte me entere de las otras aplicaciones como por ejemplo chkrootkit , aunque no se si los elimina o solo los detecta , bueno gracias y saludos

Me gustaMe gusta

Hola Julian, gracias por el comment! Me alegro:)

Por lo que se, Chkrootkit solo es para la detección. Luego para borrarlo imagino que se debe hacer a mano. Lo que si que se es que suele dar algún falso positivo, o incluso detectar algo que ya viene en la propia configuración del sistema por defecto (si tienes java, puede por ejemplo marcarte algunos archivos de Java como «hidden files»). Si que te puede ser muy útil, por ejemplo, si lo ejecutas por primera vez (desde una instalación limpia) y luego lo ejecutas a posteriori para comprobar cambios en el sistema, etc.

Me gustaMe gusta

Yo tengo instalado en ubuntu Comodo Antivirus for Linux que es residente en memoria. En realidad no se si funciona, pues nunca me encontro ningun virus.

Me gustaMe gusta

«Para comprobar la ruta, o el nombre de identificador de un volumen en concreto, puedes ayudarte de este comando:

$ sudo fdisk -l»

Aquí hay un error, ya que el comando correcto es: sudo lsblk -fm

(tal y como aparece en la siguiente captura en el artículo).

Excelente información por otra parte.

Me gustaMe gusta

Hola Petrus, muchas gracias por la aportación!

No conocía el comando que dices, pero lo he probado sin problema. Por lo que veo muestra información similar pero de manera diferente. Lo añadiré en el texto por si a alguien no le funciona el primero.

Saludos y gracias por pasarte;)

Me gustaMe gusta

Llevaba tiempo buscando un buena guia qe me enseñara como utilizar clamav por terminal ya que el paquete clamtk funciona regular. Asi que por mi parte muchas gracias por este post me ahorro el paquete grafico y puedo chequear.

Me gustaMe gusta

Gracias a ti por el comment Miguel Angel!

Me alegro que te haya servido de ayuda. Desde luego yo también encuentro mucho mas util utilizar clamav desde la consola, incluso me parece mucho más intuitivo de utilizar una vez conoces los comandos básicos.

Saludos y hasta pronto!

Me gustaMe gusta

despues de una sencilla prueba pude escanear el 2do disco, colocando:$ sudo clamscan -r /mnt/24BC091FBC08ECDC, asi se identifica mi 2do hdd en la barra de direccion del explorador de archivos, gracias por tu tutorial!!!

Me gustaMe gusta

Hola Jonathan, muchas gracias a ti por la aportación.

Acabo de buscar info sobre el directorio /mnt y veo que se suele usar para puntos de montaje temporales.

Me alegro que finalmente haya ido bien;)

Saludos y hasta pronto!

Me gustaMe gusta

no termino de entender como hago para realizar un escaneo en un 2do disco duro que esta en mi pc, la interfaz grafica solo reconoce un pendrive que esta conectado a mi pc pero el volumen que aparece en el escritorio de mi pc, llamdo disco local no aparece

Me gustaMe gusta

Que buen tutorial y completo, tengo una duda, y si puedes hacer el tema, seria genial, ya que e buscado sin lograr nada, instale wireshark, pero no me detetcta la interface, saludos.

Me gustaMe gusta

hola queria saber si me puedes decir dos cosas

1. El proceso con el cual se actualiza la base de datos del antivirus clamav, para que no muestre el mensaje de advertencia cada vez que se ejecute.

2. Realice un manual explicativo sobre cómo realizar una tarea programada, la cual deberá consistir en la ejecución del antivirus clamav sobre el directorio principal “/”, dicho análisis se deberá ejecutar cada miércoles del mes de marzo a la 1:15 p.m generando este un archivo log donde se guardaran los resultados en la carpeta /home/usuariox/Escritorio, donde “usuariox” corresponde al usuario con el que se programe la tarea.

Me gustaMe gusta

Hola, gracias por el tutorial. Para asegurarme una correcta instalación y actualización de definiciones, lo hago como root (#). El tema de los pendrives, buscar en la opción disco, saber la sd(x). Saludos.

Me gustaMe gusta

Buen tutorial, me parece muy útil.

Aprovechando esta entrada, necesito su ayuda con la siguiente duda: instalé ClamAV y lo actualicé mediante la terminal, pero al terminar el proceso de actualización apareció este mensaje:

ERROR: NotifyClamd: Can’t find or parse configuration file /etc/clamav/clamd.conf

¿Que quiere decir?. El antivirus lo instalé en un PC con Lubuntu.

Me gustaMe gusta

Hola!!

Pues la verdad no se a que se puede deber, pero puede ser por un tema de permisos.

Puedes probar de dar permisos al directorio con este comando:

chown 64:64 /var/lib/clamav & chmod 755 /var/lib/clamavAquí tienes más info:

https://wiki.archlinux.org/index.php/ClamAV

Espero que te sirva, si no cuéntame;)

Me gustaMe gusta

lo desintale y lo volvi a instalar y el fichero original dice esto

## Adjust this line…

mailto=root

It is ok to execute it as root; freshclam drops privileges and becomes

##user ‘clamupdate’ as soon as possible

## root /usr/share/clamav/freshclam

lo que voy a probar va descomentar las dos lineas la de clamupdate y la de root despues te cuento

Me gustaMe gusta

Hola,

siento mucho no haber podido contestarte antes:(

¿Qué tal te ha funcionado lo de descomentar estas lineas?

Esta mañana he probado de instalar Fedora 21 en una maquina virtual.

Lo he conseguido solucionar instalando primero los paquetes

clamavyclamav-update.Luego para que funcione el comando

freshclam, puedes ir al fichero de configuración de freshclam:$ su# gedit /etc/freshclam.conf

Y una vez dentro, dejarlo todo igual, y tan solo comentando la línea donde pone

Example.Con esto me ha funcionado el comando freshclam sin problema, aunque es cierto que para la actualización de

daily.cvdestoy teniendo algunos problemas con el servidor..Me gustaMe gusta

Buen día, la verdad que es muy útil el pequeño tutorial para instalar el ClamAV, el cual me sirvió de mucho la verdad, pero ahora mi pregunta es ¿Existe alguna forma para programar el ClamAV para escanear memorias usb automáticamente al conectarse a la Pc/Laptop? ya que frecuentemente comparto archivos con sistemas operativos windows y tengo buscando aproximadamente 1 mes acerca de este tema. La verdad no soy usuario experto en linux, pero si me considero promedio. Ya busque en los manuales de ClamAV y Ubuntu, busque en foros, busque información en la web y nada, ya que pues como tu haz de saber lo primero que alguien que se considera usuario de linux lo primero que hace es investigar por su propia cuenta. De antemano te agradezco por el Post y te agradecería aun mas si tendrías la posible solución a mi problema o me encaminaras un poco para lograr hacer esto.

Saludos!!

Atte: Jebusubuntu

El software libre construye una sociedad mejor.

Richard Stallman.

Me gustaMe gusta

habrá que probar a ver que tal la seguridad nunca esta de mas gracias solo una consulta cuando pongo el comando freshclam me dice que la orden no exciste esto es en fedora 21 con kde al igual que lo intente instalar y me dice que no existe

Me gustaMe gusta

Hola,

He visto que en Fedora el paquete con el script de actualizaciones de ClamAV se llama

clamav-update.Una vez instalado el paquete, ejecutara igualmente el script

freshclam.Igualmente, para que funcione se debe editar el fichero de configuración de freshclam.

Puedes abrirlo pasando por la terminal:

gedit /etc/cron.d/clamav-updateY luego descomentando (quitar la # de delante de la línea) la entrada que hace referencia a freshclam

Aquí tienes la info: https://apps.fedoraproject.org/packages/clamav-update

Si sigue sin funcionar dime algo;)

Me gustaMe gusta

hola e probado de todo y descomente la linea donde decia freshclam pero nada solo me pone esta

ERROR: Please edit the example config file /etc/freshclam.conf

ERROR: Can’t open/parse the config file /etc/freshclam.conf

y para que tengas una idea en la linea dice esto

## Adjust this line…

mailto=root

It is ok to execute it as root; freshclam drops privileges and becomes

##user ‘clamupdate’ as soon as possible

## root /usr/share/clamav/freshclam en esta parte faltan unos numero y * que les borre para intentar algo pero me da siempre lo mismo y el nombre mailto no me acuero si era ese yo le habia puesto el mio pero igual me da error desde ya gracias

Me gustaMe gusta

Hola, perdona por la tardanza,

Esta misma tarde si puedo me pondré Fedora en una maquina virtual y me lo miro.

Si funciona te diré algo enseguida.

Gracias a ti

Me gustaMe gusta

Hola Oriol:

Gracias por la megaguía. Me viene bien conocer un poco más de este programa. La verdad desde que instale Lubuntu en mi máquina (hace algunos meses) no he tenido problemas con virus, malwares y esas cosas, así que descuidé mucho la seguridad de mi equipo, pero como comparto archivos con máquinas Windows mejor tener un poco más de seguridad, por lo que instalé ClamAV.

Saludos.

Me gustaMe gusta

Hola Olmo, gracias a ti por pasar por aquí y comentar;)

Me alegro que te haya interesado. La verdad es que a la hora de compartir archivos viene muy bien para evitar infectar otros PCs, yo también lo uso a menudo por esto.

Hasta pronto;)

Me gustaMe gusta